Sicherheitsvorgaben an IT-Systemen sind nicht zuletzt durch vermehrte Cyberangriffe in den letzten Jahren stetig gewachsen. Im Bereich der Benutzerauthentifizierung hat sich eine Zwei-Faktor-Authentifizierung als Mittel der Wahl durchgesetzt. Neben den Anmeldedaten (Benutzername / Passwort) muss zusätzlich noch ein zweiter Faktor für eine erfolgreiche Anmeldung validiert werden. (BI97, A. Galea)

Es gibt eine Vielzahl an Möglichkeiten einen zweiten Faktor zu realisieren und damit die Anmeldung an einem System sicherer zu gestalten. Bekannte Beispiele hierfür sind TAN-Listen, SMS-PINs, Einmalkennworte oder PINs über E-Mail, PUSH-Nachrichten, SSH-Keys oder Hardware-Token. Durch ihre Vielseitigkeit, einfache Handhabung und aus Kostengründen haben sich bei vielen bekannten IT-Dienstleistern Einmalkennworte (OTP, One-Time-Password) als zweiter Faktor bewährt. Der prominenteste Vertreter ist der Google Authentificator, der ein OTP auf einer Smartphone-App generiert und damit eine konventionelle Anmeldung zusätzlich validiert. Prinzipiell wird bei einem OTP zwischen ereignisbasiertem (HMAC-based) OTP (HOTP), zeitbasiertem (time-based) OTP (TOTPs) oder challenge-/responsegesteuertem OTP unterschieden.

Am RRZE werden zunächst nur zeitbasierte OTPs als zweiter Faktor genutzt, da diese Methode von einer Vielzahl von Smartphone-Apps, aber auch Computer-Programmen unterstützt wird und durch das Zeitfenster, welches die Gültigkeit eines OTPs definiert, sicherer ist als die ereignisbasierten OTPs. Ein Schlüssel, der die Generierung eines TOTPs ermöglicht, wird als Token bezeichnet.

Open-Source-Software mit vielfältigem Spektrum

Nach umfangreicher Suche und Auswertung eines geeigneten Authentifizierungsbackends wurde die Software PrivacyIDEA der Firma Netknights ausgewählt. Das Open-Source-Konzept von PrivacyIDEA bietet die Möglichkeit, dieses Framework auf einem eigenen RRZE-internen Server bzw. einem Servercluster zu betreiben, die Software wird stetig weiterentwickelt und Sicherheitsupdates werden bereitgestellt.

Weitere Gründe, warum die Entscheidung auf PrivacyID3A fiel, waren aber auch ihre Vielseitigkeit bezüglich der Auswahl einer Smartphone-App für den TOTP und die Unterstützung für TOTPs mittels Yubikeys. Darüber hinaus gibt es die Option (das RRZE hält sie sich offen) einen herstellerseitigen Support zu buchen. Das Tool bietet eine Rest-API, die eine direkte Anbindung an das IdM-System der FAU erlaubt.

Bei der Planung lag der Focus zunächst auf der Einführung einer Zwei-Faktor-Authentifizierung für administrative Funktionen; hierzu zählen Admin-/privilegierte Zugänge auf den IdM-Server sowie auf den Linux- und den Windows-Server.

Zukünftig soll auch der Zugriff auf Dialog-Server im Linux-Bereich oder VPN-Verbindungen zusätzlich abgesichert werden. Über die Rest-API lässt sich mit wenig Programmieraufwand auch jede selbst entwickelte Webanwendung an PrivacyIDEA anbinden.

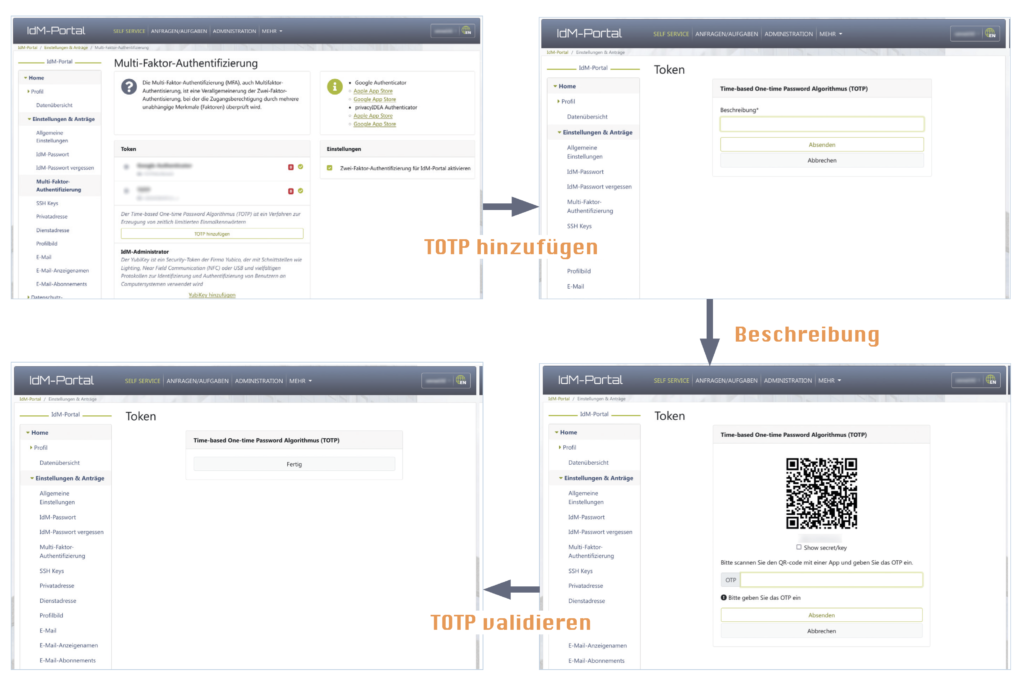

Durch die Integration der Token-Verwaltung in das IdM-Portal ist die zusätzliche Weboberfläche, die PrivacyIDEA mitbringt, nicht notwendig. Das kommt der Benutzungsfreundlichkeit zugute, da alle Aktionen über die bekannte Oberfläche des IdM-Selfservice durchgeführt werden können.

Die Tokengenerierung

Im Portalbereich Multi-Faktor-Authentifizierung, in dem auch alle bereits erstellten Token angezeigt werden, kann über den Button „TOTP hinzufügen“ oder „Yubikey hinzufügen“ ein Token erstellt werden; beispielhaft wird hier nur die Erstellung eines TOTPs dargestellt. Nachdem eine Beschreibung angegeben wurde, wird ein QR-Code generiert, der in einer Smartphone-App (z. B. Google Authentificator) eingelesen wird. Nachdem dieser Token mit einem TOTP validiert wurde, wird er in PrivacyIDEA angelegt und kann sofort als zweiter Faktor genutzt werden.

Derzeit ist die Zweifaktor-Authentifizierung mittels Privacy-IDEA von RRZE-Mitarbeitenden für Zugänge auf das IdM-Portal und Linux-Server nutzbar. Das PrivacyIDEABackend hinter dem RRZE-Loadbalancer ist unter Verwendung von zwei Servern redundant aufgebaut; das relationale Open-Source-Datenbankmanagementsystem MariaDB, das PrivacyIDEA braucht, besteht nur aus einer Instanz.

Sollte künftig der Nutzendenkreis erweitert werden, wird auch die PrivacyIDEA auf drei Server mit einem Galera-Maria-DB- Cluster erweitert.

Weiterführende Informationen

Linux am RRZE

Kostenlose Anleitungen & Hilfestellungen zu Linux